Les communications bancaires ou médicales chiffrées aujourd’hui pourront être lues demain.

L’ordinateur quantique n’est pas une menace lointaine, mais un calendrier de risque technique à gérer dès aujourd’hui.

Cet article fournit une feuille de route actionnable pour les architectes et développeurs seniors face à la migration vers la cryptographie post-quantique (PQC).

Ne rien faire, c’est signer le bug le plus coûteux de l’histoire : la perte rétroactive du secret.

Les Fondations de la Menace : Comprendre les Algorithmes

La menace quantique ne vient pas d’un virus ou d’un zero-day, mais du fait que les mathématiques mêmes de notre sécurité deviennent calculables.

La cryptographie actuelle repose sur des problèmes jugés “intractables” pour les ordinateurs classiques. Le quantique remplace cette barrière par une puissance calculatoire radicalement différente.

Shor et l’Asymétrique : L’Obsolescence de RSA/ECC

L’algorithme de Peter W. Shor démontre que les problèmes de factorisation en nombres premiers (base de RSA) et de logarithme discret (base de ECC et DH) peuvent être résolus en temps polynomial par un ordinateur quantique à tolérance d’erreurs (Shor, 1994, arXiv:quant-ph/9508027).

Conséquence

Les algorithmes de chiffrement et de signature asymétrique qui sécurisent le web (TLS, VPN, certificats) deviendront instantanément inutiles.

Autrement dit, la confidentialité sur Internet repose aujourd’hui sur des problèmes que le quantique supprimera comme on efface une variable obsolète.

Grover et le Symétrique : Le Coût Doublé

L’algorithme de Grover permet d’accélérer la recherche d’une clé par force brute en divisant approximativement par deux la sécurité effective.

Conséquence

Les algorithmes symétriques comme AES ne sont pas “cassés”, mais le temps nécessaire pour les attaquer est réduit. Grover divise la sécurité effective d’un facteur ~√N ; la solution technique consiste à doubler la taille des clés (par exemple, passer d’AES-128 à AES-256), en tenant compte de l’évaluation de coût pratique du NIST (NIST, On the practical cost of Grover for AES key recovery).

Le Bitcoin passerait tout de suite à la trappe

Les recherches récentes (Aggarwal et al., 2017 ; NIST 2024) estiment qu’un ordinateur quantique capable d’exécuter Shor sur 2048 bits pourrait dériver les clés publiques Bitcoin en quelques heures.

Dans le scénario où un ordinateur quantique tolérant aux erreurs atteint le seuil de plusieurs milliers de qubits logiques, cela pourrait conduire potentiellement à l'effondrement du bitcoin, la règle de rareté étant alors brisée.

La Riposte Technique : Les Standards PQC du NIST

Face à cette échéance, le National Institute of Standards and Technology (NIST) a mené un processus de standardisation pour définir les algorithmes PQC de nouvelle génération :

Échange de Clé (KEM)

CRYSTALS-Kyber est le standard de facto pour les clés de session (remplace ECC/DH). Il repose sur la dureté des problèmes de réseaux euclidiens (Lattice-based cryptography).

Signatures Numériques (DSA)

CRYSTALS-Dilithium, SPHINCS+ et FALCON sont les principaux choix. Dilithium est également basé sur les réseaux, tandis que SPHINCS+ est basé sur les fonctions de hachage (Hash-based) et offre une sécurité garantie même face aux incertitudes sur les réseaux.

Ces algorithmes sont la réponse technique formelle qui doit être intégrée dans tous les futurs protocoles de sécurité.

Kyber et Dilithium ont déjà atteint un niveau de maturité TRL 8–9 avec implémentations dans OpenSSL et BoringSSL, ce qui en fait des choix de production en 2025.

Les signatures Dilithium sont plus volumineuses (≈ 2–4 KB) et les temps de vérification jusqu’à 10× supérieurs à ECDSA — un facteur critique pour l’IoT et les systèmes embarqués.

Risques de standardisation

Les récentes controverses sur les isogénies (attaque de Castryck–Decru sur SIKE) rappellent que même la PQC reste un champ mouvant. La surveillance active des mises à jour NIST est impérative.

Les choix de standardisation PQC du NIST ne font pas consensus mondial — la Chine promeut ses propres standards lattice (SABER/Caesar), créant une divergence stratégique à suivre.

La Menace Opérationnelle : Harvest Now, Decrypt Later (HNDL)

L’urgence de la migration est amplifiée par le scénario HNDL : des acteurs hostiles collectent et stockent aujourd’hui du trafic chiffré (VPN, TLS, S/MIME) dans le but de le déchiffrer demain lorsque l’ordinateur quantique sera opérationnel (NIST FAQ / NCCoE on “Harvest now, decrypt later”).

Imaginons qu’un adversaire capture aujourd’hui du trafic TLS pendant 5 ans, puis en 2032 il dispose d’un quantique capable : tout ce trafic passe dans son pipeline de décryptage.

Action immédiate : Toutes les données ayant une longue durée de vie de confidentialité (archives patient, secrets légaux, clés privées d’infrastructures critiques) doivent être la cible prioritaire d’une migration PQC.

Exemple d’inventaire cryptographique avant migration PQC :

system:

vpn: RSA-2048

web_cert: ECDSA-P256

kms:

provider: AWS-KMS

algorithm: AES-128

backups:

archive_db: AES-256

retention: 10y

hsm: unsupported

long_term_confidential:

patient_records: true

legal_files: true

infra_private_keys: true

Ce type d’inventaire YAML permet d’identifier immédiatement les composants vulnérables (RSA, ECC) et les données à long cycle de confidentialité (HNDL) avant la bascule vers Kyber/Dilithium.

Feuille de Route Stratégique pour l’Ingénierie

La priorité n’est pas la vitesse mais la visibilité : une architecture sans inventaire cryptographique est une bombe à retardement.

En tant que développeur senior et architecte, l’approche doit être structurée autour de la Crypto-Agility (capacité à basculer rapidement d’un algorithme à l’autre).

Priorités Immédiates (0–12 mois) : Préparation et Prototype

| Action | Objectif Technique | Source Clé |

| 1. Cartographie Cryptographique Complète | Identifier chaque utilisation de RSA/ECC/DH (certificats, JKS, clés SSH, VPN). Classer les secrets par longévité de la confidentialité pour identifier les cibles HNDL. | NIST Pages / NCCoE |

| 2. Architecture Crypto-Agile | Factoriser la couche cryptographique (abstraction KMS/Provider) dans les applications critiques pour isoler le métier des algorithmes. | NSA / CISA |

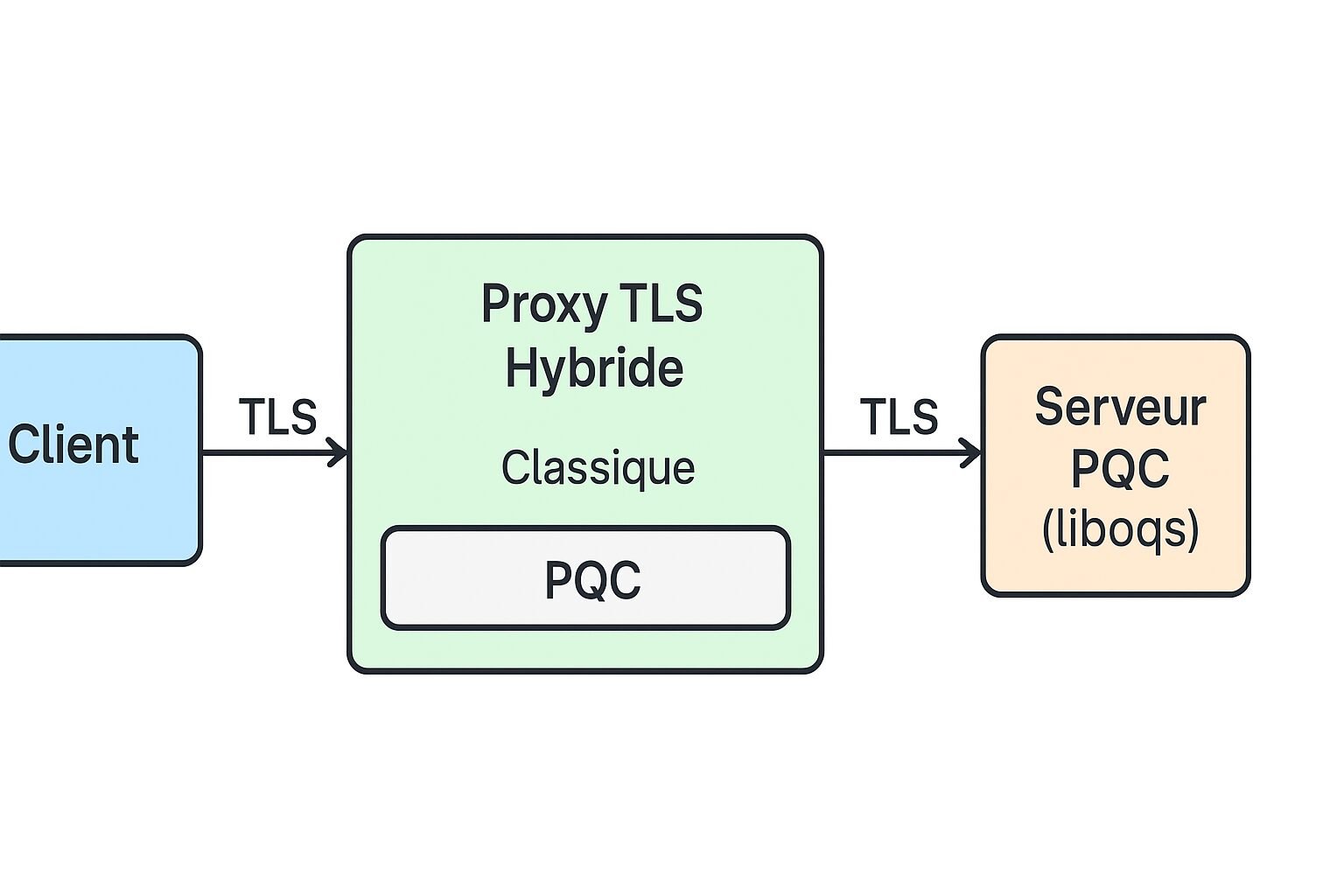

| 3. Prototype Hybride PQC-TLS | Utiliser liboqs et le OQS Provider pour OpenSSL 3.0 pour tester un mode hybride (OpenSSL 3.2 + OQS Provider = combinaison Kyber512 + X25519) sur des environnements non-production. Mesurer la latence et l’impact sur la taille des payloads. | GitHub / Open Quantum Safe |

Moyen Terme (1–3 ans) : Déploiement Hybride

Stratégie Hybrid First

Introduire le mode hybride dans tous les protocoles de communication pour garantir la sécurité contre une attaque quantique tout en maintenant l’interopérabilité avec le monde classique. (NIST propose patterns de migration).

Rotation et Expiration

Réduire la durée de vie des certificats et des clés (expositions plus courtes) et automatiser la rotation via CI/CD.

Audit de la Chaîne d’Approvisionnement (Supply Chain Crypto)

Mettre à jour les dépendances (libs, appliances) embarquant de la cryptographie pour supporter la PQC.

Risques organisationnels

Le principal frein n’est pas technique mais organisationnel : absence de cartographie crypto, dépendance à des appliances fermées et inertie des cycles de certification.

Long Terme (3+ ans) : Intégration et Surveillance

Intégration CI/CD

Intégrer les tests de performance et de compatibilité PQC (via liboqs) dans la chaîne d’intégration et de déploiement continue.

Support Matériel

Interroger les fournisseurs HSM/KMS (AWS KMS, YubiHSM, Thales) sur leur feuille de route PQC.

Veille Technologique

Suivre l’état d’avancement des ordinateurs NISQ (Noisy Intermediate-Scale Quantum) vers les machines fault-tolerant (tolérantes aux erreurs) via les publications de Google, IBM, et les analyses RQC (Google Quantum AI).

Ressources Techniques pour Monter en Compétence

Pour les développeurs qui souhaitent explorer le quantique au niveau du code :

| Outil | Intérêt Pratique | Source |

| liboqs / OQS Provider (OpenSSL) | Déploiement immédiat et prototypage d’échanges de clés hybrides PQC/Classique. | GitHub |

| Qiskit (IBM) / Cirq (Google) | Comprendre les circuits quantiques. Ex. : écrire un circuit Hadamard + CNOT pour visualiser l’intrication (2 qubits). | Docs officielles |

Plan d’Action Minimum Viable de Gouvernance (MVG)

Pour un développeur ou une équipe d’architecture, voici les 6 étapes concrètes à lancer immédiatement :

Inventaire crypto & classification HNDL — 30 jours.

Prototype hybride TLS (liboqs) sur dev/staging — 60–90 jours.

Audit des clés HSM/KMS et mise en place de politiques de rotation courtes — 90 jours.

Réduction de la durée de vie des certificats et rotation automatique — 6 mois.

Intégrer les tests PQC dans la CI/CD (perf/compat) — 6–12 mois.

Déploiement en production Hybrid First (roadmap) — 1–3 ans.

À Lire Aussi : Notre Dossier sur l'Architecture IA Zéro Confiance

Le futur de l'Intelligence Artificielle repose sur la décentralisation et la cryptographie de rupture. Explorez les autres piliers de notre dossier dédié à l'IA confidentielle et résiliente :

Conclusion : Le Quantum Readiness Plan (QRP)

L’ordinateur quantique est le premier bug prévisible de l’histoire de l’informatique, et il s’agit d’un bug de fondation.

Le véritable danger n’est pas le “Q-Day” hypothétique, mais le scénario opérationnel du Harvest Now, Decrypt Later (HNDL), qui rend vulnérables toutes les données capturées aujourd’hui dont la confidentialité doit survivre au-delà des cinq prochaines années.

En tant qu’architectes et développeurs seniors, notre rôle est de transformer cette menace future en un projet de Crypto-Agility immédiat. La réponse technique existe avec les standards NIST (Kyber, Dilithium) et les outils open-source (liboqs). L’inertie organisationnelle reste le principal obstacle à lever.

Le Quantum Readiness Plan (QRP) est une responsabilité transverse, nécessitant des actions immédiates et une coordination sans faille au sein des équipes :

| Rôle | Priorité | Action |

| CTO / Management | Sponsorisation | Arbitrer les budgets et prioriser le projet de migration PQC. |

| Ingénieur Réseau / Infra | Inventaire Clés | Cartographie crypto & classification HNDL (30 jours) et rotation des clés. |

| Développeur / Architecte | Crypto-Agility | Mise en place de l’Architecture Crypto-Agile et prototypage hybride TLS (liboqs). |

| DevOps | Intégration | Intégration des tests PQC dans la CI/CD et automatisation de la rotation des certificats. |

La prochaine étape, pour les ingénieurs seniors, n’est plus l’attente, mais la compréhension de la logique des circuits quantiques (Hadamard, CNOT, RQC) pour anticiper la cohabitation entre code classique et logique quantique. L’heure n’est plus à la veille, mais au prototype.

Bibliographie (Sources)

- Shor, P. W. (1994). Algorithmes à temps polynomial pour la factorisation des nombres premiers et les logarithmes discrets sur un ordinateur quantique. arXiv:quant-ph/9508027.

- NIST. Projet de standardisation de la cryptographie post-quantique. Pages et annonces du CSRC / NIST.

- NIST. Sur le coût pratique de l’algorithme de Grover pour la récupération des clés AES (article de conférence). NIST Sécurité Informatique.

- Preskill, J. (2018). L’informatique quantique à l’ère NISQ et au-delà. arXiv.

- Google Quantum AI. Validation de l’échantillonnage de circuits aléatoires comme étalon pour mesurer les progrès quantiques. (blog/article) Google Recherche.

- Open Quantum Safe / liboqs. Documentation et intégration OpenSSL. GitHub.

- NSA / CISA guidance. Directives et ressources publiques sur la préparation à l’ère post-quantique. Agence de Sécurité Nationale.

- Aggarwal et al. (2017). Attaques quantiques contre Bitcoin, et comment s’en protéger. arXiv.

- NIST FAQ / NCCoE. Sur le “Récolter maintenant, déchiffrer plus tard” (HNDL) — Définition et recommandations pratiques. NIST Pages.

- Recent analyses. Analyses récentes sur la sécurité quantique de Bitcoin et les coûts de migration (2024–2025). arXiv.